Wireshark reprezintă cel mai folosit analizor de protocol din lume. Folosind-o, puteți verifica tot ce se întâmplă în rețeaua dvs., puteți depana diferite probleme, puteți analiza și filtra traficul din rețea folosind diverse instrumente etc.

Dacă doriți să aflați mai multe despre Wireshark și despre cum să filtrați după port, asigurați-vă că continuați să citiți.

Ce este mai exact filtrarea portului?

Filtrarea porturilor reprezintă o modalitate de filtrare a pachetelor (mesajelor din diferite protocoale de rețea) în funcție de numărul de port al acestora. Aceste numere de porturi sunt folosite pentru protocoalele TCP și UDP, cele mai cunoscute protocoale de transmisie. Filtrarea portului reprezintă o formă de protecție pentru computerul dvs., deoarece, prin filtrarea portului, puteți alege să permiteți sau să blocați anumite porturi pentru a preveni diferite operațiuni în rețea.

Există un sistem bine stabilit de porturi utilizate pentru diferite servicii de internet, cum ar fi transferul de fișiere, e-mail, etc. De fapt, există peste 65.000 de porturi diferite. Ele există în modul „permite” sau „închis”. Unele aplicații de pe internet pot deschide aceste porturi, făcând astfel computerul dvs. mai expus la hackeri și viruși.

Folosind Wireshark, puteți filtra diferite pachete în funcție de numărul de port. De ce ai vrea să faci asta? Pentru că în acest fel, puteți filtra toate pachetele pe care nu le doriți în computer din diferite motive.

Care sunt porturile importante?

Există 65.535 de porturi. Acestea pot fi împărțite în trei categorii diferite: porturile de la 0 – 1023 sunt porturi binecunoscute și sunt alocate unor servicii și protocoale comune. Apoi, de la 1024 la 49151 sunt porturi înregistrate – acestea sunt atribuite de ICANN unui anumit serviciu. Iar porturile publice sunt porturi de la 49152-65535, pot fi folosite de orice serviciu. Sunt utilizate diferite porturi pentru diferite protocoale.

Dacă doriți să aflați despre cele mai comune, consultați următoarea listă:

| Numarul portului | Numele serviciului | Protocol |

| 20, 21 | Protocol de transfer de fișiere – FTP | TCP |

| 22 | Shell securizat – SSH | TCP și UDP |

| 23 | Telnet | TCP |

| 25 | Protocol simplu de transfer de e-mail | TCP |

| 53 | Sistemul de nume de domeniu – DNS | TCP și UDP |

| 67/68 | Protocol de configurare dinamică a gazdei – DHCP | UDP |

| 80 | Protocol de transfer hipertext – HTTP | TCP |

| 110 | Protocolul oficiului poștal – POP3 | TCP |

| 123 | Network Time Protocol – NTP | UDP |

| 143 | Internet Message Access Protocol (IMAP4) | TCP și UDP |

| 161/162 | Protocol simplu de gestionare a rețelei – SNMP | TCP și UDP |

| 443 | HTTP cu Secure Sockets Layer – HTTPS (HTTP peste SSL/TLS) | TCP |

Analiză în Wireshark

Procesul de analiză în Wireshark reprezintă monitorizarea diferitelor protocoale și date în interiorul unei rețele.

Înainte de a începe procesul de analiză, asigurați-vă că cunoașteți tipul de trafic pe care doriți să îl analizați și diferitele tipuri de dispozitive care emit trafic:

- Aveți modul promiscuu acceptat? Dacă faceți acest lucru, acest lucru va permite dispozitivului dvs. să colecteze pachete care nu sunt destinate inițial dispozitivului dvs.

- Ce dispozitive aveți în rețea? Este important să rețineți că diferite tipuri de dispozitive vor transmite pachete diferite.

- Ce tip de trafic doriți să analizați? Tipul de trafic va depinde de dispozitivele din rețeaua dvs.

A ști cum să folosești diferite filtre este extrem de important pentru captarea pachetelor dorite. Aceste filtre sunt utilizate înainte de procesul de captare a pachetelor. Cum funcționează? Prin setarea unui filtru specific, eliminați imediat traficul care nu îndeplinește criteriile date.

În Wireshark, o sintaxă numită Berkley Packet Filter (BPF) este utilizată pentru a crea diferite filtre de captare. Deoarece aceasta este sintaxa care este cel mai frecvent utilizată în analiza pachetelor, este important să înțelegeți cum funcționează.

Sintaxa Berkley Packet Filter captează filtre bazate pe diferite expresii de filtrare. Aceste expresii constau din una sau mai multe primitive, iar primitivele constau dintr-un identificator (valori sau nume pe care încercați să le găsiți în diferite pachete), urmat de unul sau mai mulți calificativi.

Calificările pot fi împărțite în trei tipuri diferite:

- Tip – cu acești calificativi, specificați ce fel de lucru reprezintă identificatorul. Calificatorii de tip includ port, net și gazdă.

- Dir (direcție) – acești calificativi sunt utilizați pentru a specifica o direcție de transfer. În acest fel, „src” marchează sursa, iar „dst” marchează destinația.

- Protocol (protocol) – cu calificative de protocol, puteți specifica protocolul specific pe care doriți să îl capturați.

Puteți utiliza o combinație de diferiți calificativi pentru a filtra căutarea. De asemenea, puteți folosi operatori: de exemplu, puteți utiliza operatorul de concatenare (&/și), operatorul de negație (!/nu), etc.

Iată câteva exemple de filtre de captură pe care le puteți folosi în Wireshark:

| Filtre | Descriere |

| gazdă 192.168.1.2 | Tot traficul asociat cu 192.168.1.2 |

| portul tcp 22 | Tot traficul asociat cu portul 22 |

| src 192.168.1.2 | Tot traficul provenit din 192.168.1.2 |

Este posibil să se creeze filtre de captură în câmpurile antetului protocolului. Sintaxa arată astfel: proto[offset:size(optional)]=value. Aici, proto reprezintă protocolul pe care doriți să îl filtrați, offset reprezintă poziția valorii în antetul pachetului, dimensiunea reprezintă lungimea datelor, iar valoarea este datele pe care le căutați.

Afișează filtrele în Wireshark

Spre deosebire de filtrele de captare, filtrele de afișare nu aruncă niciun pachet, ci pur și simplu le ascund în timpul vizualizării. Aceasta este o opțiune bună, deoarece odată ce aruncați pachetele, nu le veți putea recupera.

Filtrele de afișare sunt folosite pentru a verifica prezența unui anumit protocol. De exemplu, dacă doriți să afișați pachete care conțin un anumit protocol, puteți introduce numele protocolului în bara de instrumente „Afișare filtru” Wireshark.

Alte optiuni

Există diverse alte opțiuni pe care le puteți utiliza pentru a analiza pachetele în Wireshark, în funcție de nevoile dvs.

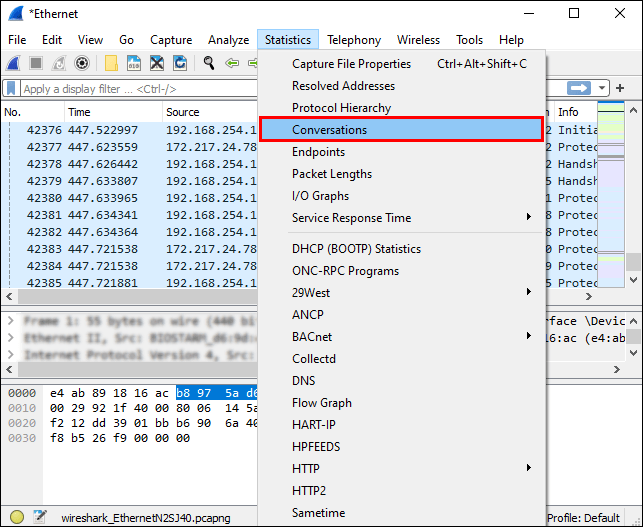

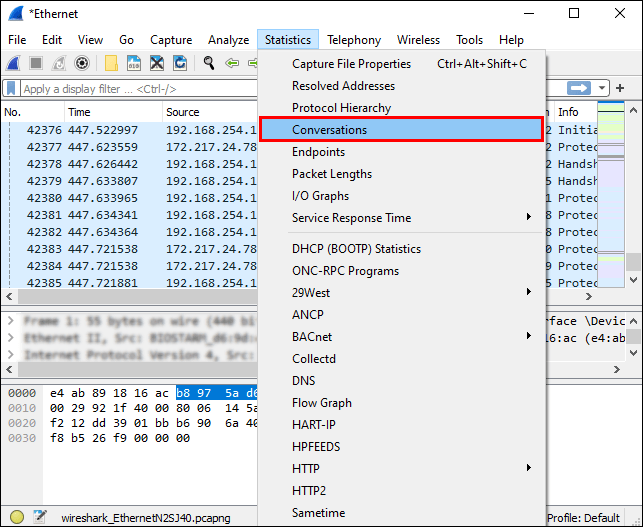

- În fereastra „Statistici” din Wireshark, puteți găsi diferite instrumente de bază pe care le puteți utiliza pentru a analiza pachetele. De exemplu, puteți utiliza instrumentul „Conversații” pentru a analiza traficul dintre două adrese IP diferite.

- În fereastra „Informații despre experți”, puteți analiza anomaliile sau comportamentul neobișnuit din rețeaua dvs.

Filtrarea după port în Wireshark

Filtrarea după port în Wireshark este ușoară datorită barei de filtre care vă permite să aplicați un filtru de afișare.

De exemplu, dacă doriți să filtrați portul 80, introduceți acest lucru în bara de filtrare: „tcp.port == 80.” Ceea ce poți face este să tastați „echivalentul” în loc de „==”, deoarece „eq” se referă la „egal”.

De asemenea, puteți filtra mai multe porturi simultan. Cel || semnele sunt folosite în acest caz.

De exemplu, dacă doriți să filtrați porturile 80 și 443, introduceți acest lucru în bara de filtrare: „tcp.port == 80 || tcp.port == 443”, sau “tcp.port eq 80 || tcp.port eq 443.”

Întrebări frecvente suplimentare

Cum filtrez Wireshark după adresă IP și port?

Există mai multe moduri prin care puteți filtra Wireshark după adresa IP:

1. Dacă sunteți interesat de un pachet cu o anumită adresă IP, introduceți aceasta în bara de filtrare: „ip.adr == x.x.x.x.”

2. Dacă sunteți interesat de pachete care provin de la o anumită adresă IP, introduceți acest lucru în bara de filtre: „ip.src == x.x.x.x.”

3. Dacă sunteți interesat de pachetele care ajung la o anumită adresă IP, introduceți acest lucru în bara de filtre: „ip.dst == x.x.x.x.”

Dacă doriți să aplicați două filtre, cum ar fi adresa IP și numărul portului, consultați următorul exemplu: „ip.adr == 192.168.1.199.&&tcp.port eq 443.” Deoarece „&&” reprezintă simboluri pentru „și”, scriind acest lucru, puteți filtra căutarea după adresa IP (192.168.1.199) și după numărul portului (tcp.port eq 443).

Cum captează Wireshark traficul portului?

Wireshark captează tot traficul de rețea așa cum se întâmplă. Acesta va capta tot traficul portului și vă va arăta toate numerele de porturi din conexiunile specifice.

Dacă doriți să începeți capturarea, urmați acești pași:

1. Deschideți „Wireshark”.

2. Atingeți „Captură”.

3. Selectați „Interfețe”.

4. Atingeți „Start”.

Dacă doriți să vă concentrați pe un anumit număr de port, puteți utiliza bara de filtrare.

Când doriți să opriți captura, apăsați „Ctrl + E”.

Ce este filtrul de captură pentru o opțiune DHCP?

Opțiunea Dynamic Host Configuration Protocol (DHCP) reprezintă un fel de protocol de gestionare a rețelei. Este folosit pentru alocarea automată a adreselor IP dispozitivelor care sunt conectate la rețea. Folosind o opțiune DHCP, nu trebuie să configurați manual diferite dispozitive.

Dacă doriți să vedeți numai pachetele DHCP în Wireshark, tastați „bootp” în bara de filtre. De ce bootp? Pentru că reprezintă versiunea mai veche a DHCP și ambele folosesc aceleași numere de porturi – 67 și 68.

De ce ar trebui să folosesc Wireshark?

Utilizarea Wireshark are numeroase avantaje, dintre care unele sunt:

1. Este gratuit – vă puteți analiza traficul din rețea complet gratuit!

2. Poate fi folosit pentru diferite platforme – puteți folosi Wireshark pe Windows, Linux, Mac, Solaris etc.

3. Este detaliat – Wireshark oferă o analiză profundă a numeroase protocoale.

4. Oferă date live – aceste date pot fi adunate din diverse surse precum Ethernet, Token Ring, FDDI, Bluetooth, USB etc.

5. Este utilizat pe scară largă – Wireshark este cel mai popular analizor de protocol de rețea.

Wireshark nu mușcă!

Acum ați aflat mai multe despre Wireshark, abilitățile sale și opțiunile de filtrare. Dacă doriți să fiți sigur că puteți depana și identifica orice tip de probleme de rețea sau inspectați datele care intră și ies din rețea, păstrându-le astfel în siguranță, cu siguranță ar trebui să încercați Wireshark.

Ați folosit vreodată Wireshark? Povestește-ne despre asta în secțiunea de comentarii de mai jos.